Firefox (wersja od 58) po aktualizacji wyświetla – Połączenie nie jest bezpieczne

Firefox – po aktualizacji do wersji 58 przestał prawidłowo wyświetlać strony w bezpiecznym połączeniu (nie można wyświetlić strony https).

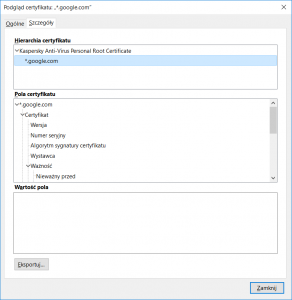

Problem wystąpi tylko u użytkowników posiadających oprogramowanie antywirusowe, które skanuje połączenia szyfrowane.

W takim przypadku program antywirusowy rozpakowuje szyfrowany ruch (SSL/TLS), skanuje zawartość a następnie szyfruje z użyciem swojego certyfikatu.

To właśnie ten mechanizm powoduje problem, ponieważ Mozilla postanowiła pominąć niektóre certyfikaty (root CA) w najnowszej wersji Firefoxa.

U mnie wystąpił problem z oprogramowaniem: Kaspersky Internet Security, ale widziałem posty użytkowników innych programów antywirusowych proszących o pomoc: avasta, pandy.

W obecnych czasach wszystkie strony dążą do zabezpieczenia komunikacji lub podniesienia swojej pozycji w google poprzez wymuszanie połączeń https.

Jeżeli masz problem z wyświetleniem strony w Firefox 58 lub wyższym, która wymusza https np:

- facebook.com

- google.com, google.pl

- onet.pl

- wp.pl

- youtube.com

ale zadziała nieszyfrowana strona http://chip.pl to dobrze trafiłeś.

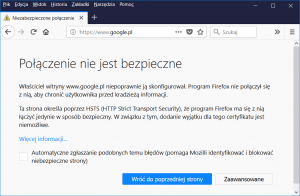

Wyświetlany komunikat (program antywirusowy Kaspersky Internet Security):

Połączenie nie jest bezpieczne

Właściciel witryny www.youtube.com niepoprawnie ją skonfigurował. Program Firefox nie połączył się z nią, aby chronić użytkownika przed kradzieżą informacji.

Ta strona określa poprzez HSTS (HTTP Strict Transport Security), że program Firefox ma się z nią łączyć jedynie w sposób bezpieczny. W związku z tym, dodanie wyjątku dla tego certyfikatu jest niemożliwe.

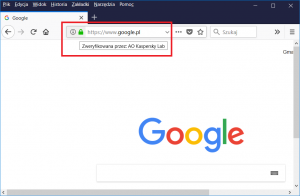

Rozwiązaniem jest nakłonienie Firefoxa do korzystania z dodatkowego magazynu certyfikatów jakim jest magazyn systemu windows (Windows Certificate Store), ręczny import certyfikatu (root CA kasperskiego) kończył się sukcesem, ale na liście zaufanych certyfikatów Firefoxa ten certyfikat się nie pojawił (It’s not a bug, it’s a feature ;-) ).

Systemowy magazyn certyfikatów powinien zawierać wymagany do poprawnej pracy mechanizmu certyfikat.

Rozwiązanie, opis dla osób bez tajemnej wiedzy magicznej ;-)

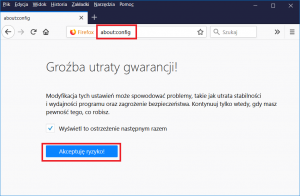

Otwieramy okno konfiguracji about:config (należy wpisać i potwierdzić ten ciąg w polu paska adresu).

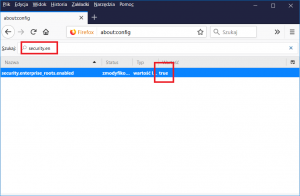

Następnie odnajdujemy na liście za pomocą opcji szukaj wpis security.enterprise_roots.enabled.

Zmieniamy jego wartość na TRUE. Możesz już otwierać strony, które są skanowane przez kasperskiego.

Niektórzy uważają, że do szyfrowanego ruchu nie powinien zaglądać obcy program, nawet antywirusowy (tym bardziej made in .RU).

Hakujący Kasperskiego Izraelczycy zauważyli, że Kasperski został już zhackowany przez Rosjan, którzy hakują przy jego pomocy Amerykanów.

Może to jest powód, dla którego Mozilla wycofała część certyfikatów. Szkoda jednak, że próba wyświetlenia strony lub ręcznego importu certyfikatu nie daje jasnego komunikatu. Na stronach/forach/ systemach zgłoszeniowych Mozilli/Firefoxa również nie znalazłem informacji na temat wycofania tych certyfikatów.

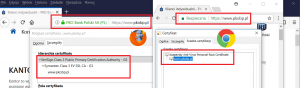

Jeszcze jedna ciekawostka dotycząca skanowania przez AV treści przesyłanej przez https.

Mozilla Firefox w przeciwieństwie do Google Chrome uważa, że część domen jest zaufana i nie należy skanować jej zawartości ze względu na możliwość pozyskania danych wrażliwych przez firmy produkujące oprogramowanie zabezpieczające. Wszystkie systemy np. bankowości elektronicznej jakie kojarzę w Firefoxie nie były rozprute z pierwotnego TLSa przez AV, w przeciwieństwie do Chrome. Myślę, że jest to fajnie wypracowany kompromis dla podejrzliwych użytkowników. Całkowite wyłączenie skanowania połaczeń szyfrowanych przez osłony WWW jest możliwe w każdym AV, ale chyba mija się z celem. Certyfikat nie gwarantuje, że strona jest bezpieczna od szkodliwych treści, a wręcz może posłużyć do ukrycia szkodliwego kodu przed AV.

Chyba masz rację, poczytałem o tym certyfikacie „Organizacja = vihoo” gdzieś na tajwańskim forum. To może być wina routera. A sieć mam radiową od lokalnego, tzn gminnego dostawcy od wielu lat. Muszę go zaraz gonić do pracy i wyjaśnić co to.

Póki co dziękuję za pomoc.

Pozdrawiam

Marc

ale ten certyfikat nie należy do avasta.

Czy korzystasz z dziwnego routera kupionego w chinach, albo podpinasz się do większej sieci, którą zarządza ktoś inny i chce widzieć co odwiedzasz (rozszywanie ruchu i ponowne szyfrowanie swoim certyfikatem)?

Dzięki za szybką odpowiedź.

Dodałem certyfikat Avasta jak zaufane centrum, ale on tam już był zainstalowany, w FF też.

Całość komunikatu z FF :

„Nie połączono: potencjalne zagrożenie bezpieczeństwa

Firefox wykrył potencjalne zagrożenie bezpieczeństwa i nie wczytał „www.tvn24.pl”, ponieważ strona wymaga bezpiecznego połączenia.

Witryna „www.tvn24.pl” określa poprzez HSTS (HTTP Strict Transport Security), że Firefox ma się z nią łączyć jedynie w sposób bezpieczny. Dodanie wyjątku w celu odwiedzenia tej strony jest niemożliwe.”

„Kod błędu: MOZILLA_PKIX_ERROR_SELF_SIGNED_CERT”

Sprawdziłem ten certyfikat dla strony tvn24:

„Nie można sprawdzić tego certyfikatu, ponieważ jego wystawca jest nieznany”

„Wystawiony prze:

Nazwa pospolita = localhost

Jednostka Organizacyjna = dev

Organizacja = vihoo”

Sprawdzałem śmieci: Malwarebytes, ADWclean, Rougeclaen,

Żadnych zmian i usuniętych problemów.

Coś wam świta co może być problemem?

Marc

magazyn komputera (nie użytkownika)->zaufane główne urzędy certyfikacji.

jeśli to nie pomoże to spróbuj dodać w FF. Opcje->Prywatność i Bezpieczeństwo-> certyfikaty-> Wyświetl certyfikaty (menedżer certyfikatów)->Organy certyfikacji: Importuj.

Warto sprawdzić podczas problemu jakim certyfikatem przedstawia się witryna, może to nie problem z brakiem zaufania do certyfikatu, ale inny związany np z pozostałością po starym innym AV.

Próbowałem dodać ten certyfikat przez „dwukliknięcie” na plik .der i „Zainstaluj certyfikat” . Przeszedłem całą procedurę. Wybrałem automatyczny magazyn certyfikatów, ale może trzeba było jako „zaufane główne urzędy certyfikacji” ?

Jeśli macie jakieś pomysły to z góry dziękuję

W najnowszym Avast eksport certyfikatu ukryty jest głęboko w „starych ustawieniach”. Godzinę szukałem po sieci. Wyeksportowałem. Dodałem konsolę „Certyfikaty” w MMC. Dalej stoję. Dotarłem do : https://forsenergy.com/pl-pl/certmgr/html/67ba15f1-5648-480d-9886-a56a3e622d99.htm#BKMK_user

A jak dodać ten zapisany certyfikat?

Zgłębiając temat, wyczytałem, że brak tego certyfikatu powoduje problemy z pocztą. Czy pomoże z „www” ??

Z góry dziękuję.

Pewnie Avast dodał polisę, która blokuje to ustawienie. Kaspersky w wersji 2020 również nakłania Firefoxa, aby zaczął korzystać z magazynu certyfikatów Windows.

Prawdopodobnie certyfikat Avasta nie dodał się prawidłowo do magazynu. Wyeksportuj certyfikat z avasta https://support.avast.com/pl-pl/article/91/ i zaimportuj przez konsolę MMC.

Mam Avast i Firefoxa wersję 69.01 , u mnie w about:config ta opcja jest zaznaczona na szaro i opisana jako zablokowana. Poza tym ma już wartość „true”.

Jakieś sugestie? Z góry dziękuję.

Wszystko działa (ja mam avast). Dzięki.

Od wersji 65 podobnie blokuje AVAST! 'a więc to 'feature’ się rozwija (heh…)

Dzięki pomogło przy firefoxie 65.

Dzięki za ratunek!! :-)

Bardzo pomocny wpis! Teraz strony smigaja ;)